04:35 По Африке «во всю гуляет» новая версия вредоносного USB-червя PlugX | |

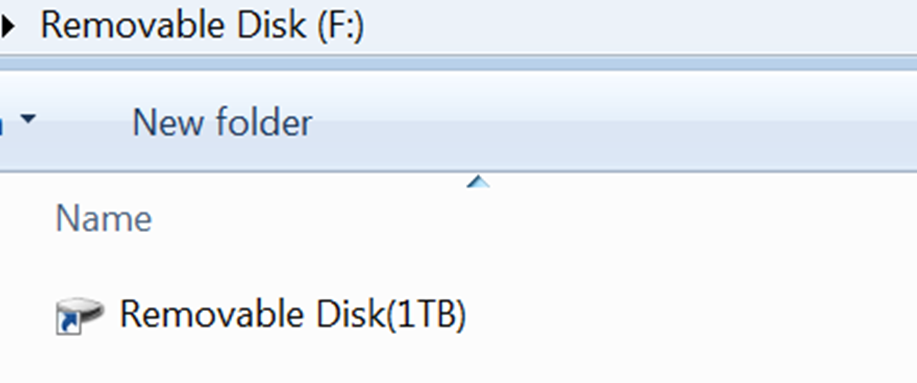

Исследователи Sophos обнаружили новую версию USB-червя PlugX. По данным компании, оригинальными аспектами этой вариации вредоноса является новый тип полезной нагрузки и обратная связь с C2-сервером. PlugX — это известная разновидность вредоносного ПО, которое может распространяться через USB-накопители. PlugX способен собирать системную информацию, обходить антивирусы и брандмауэры, управлять файлами пользователя, выполнять вредоносный код и даже давать злоумышленникам удалённый доступ над заражённым компьютером. В настоящее время вредонос «как горячие пирожки» расходится в африканских странах. Заражения наблюдаются в Гане, Зимбабве и Нигерии. Специалисты также зафиксировали новый вариант PlugX в Папуа-Новой Гвинее и Монголии. Sophos считает, что эта кампания связана с китайской группировкой Mustang Panda, которая, как известно, уже использовала это вредоносное ПО в прошлом . Итак, когда пользователь вставляет USB-накопитель с вредоносом в компьютер, первым делом он обнаруживает в корне флешки ярлык, замаскированный под сам накопитель. У опытных пользователей наверняка появятся сомнения перед запуском такого файла. Но, как известно, свою целевую аудиторию злоумышленники всегда найдут.

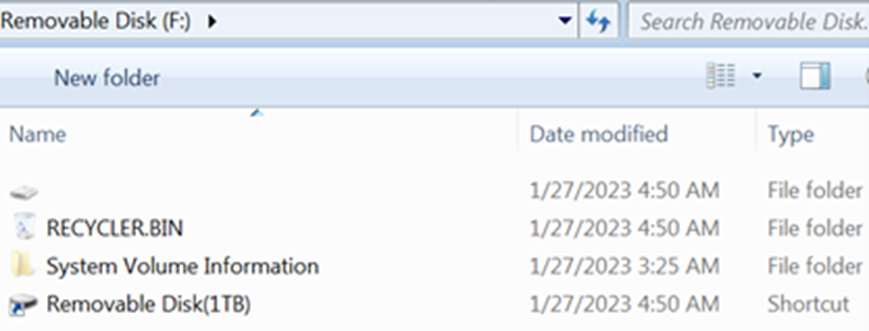

Для корректной работы вредоноса одного ярлыка зачастую недостаточно, поэтому на диске присутствует ещё несколько скрытых папок, которые можно снова явить миру лёгким движением курсора:

Зная о существовании на диске этих папок, становится гораздо проще «расшифровать» вредоносный скрипт, указанный в вышеупомянутом ярлыке:

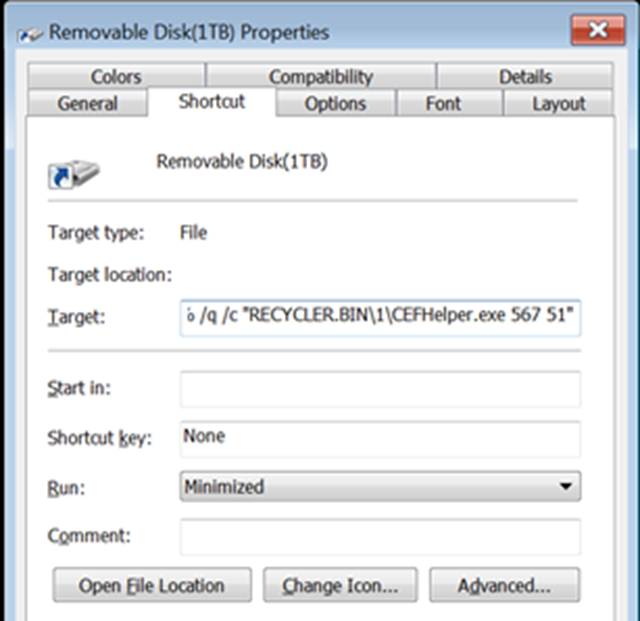

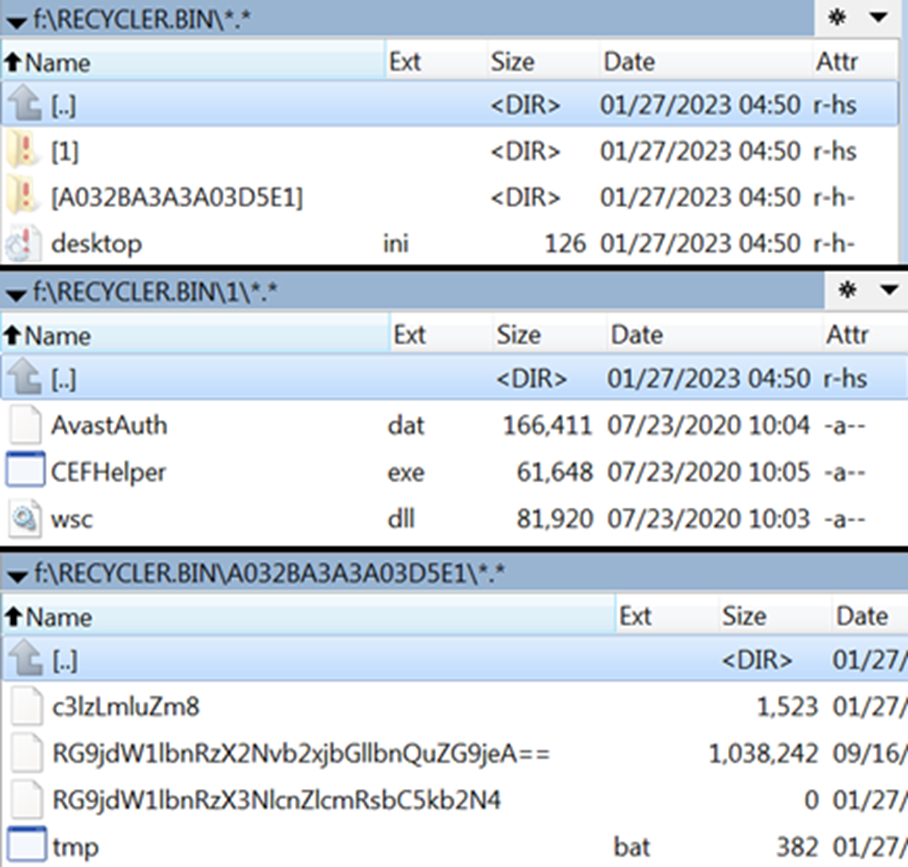

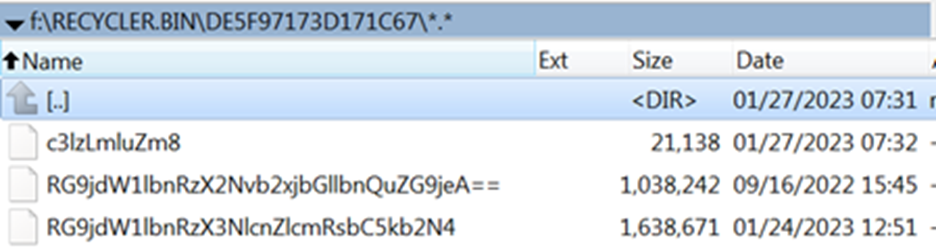

Папка «RECYCLER.BIN» намеренно названа злоумышленниками таким образом. Путём некоторых манипуляций хакерам удаётся связать реальную корзину Windows с папкой на накопителе. Поэтому если зайти в эту папку через обычный проводник Windows, там отобразятся файлы, удалённые в корзину с компьютера пользователя, ничего лишнего. Но вот если открыть этот каталог через, например, Total Commander, можно увидеть следующие подкаталоги и файлы:

Именно эти файлы обеспечивают полную функциональность вредоносной программы. Данный экземпляр PlugX может пересылать зашифрованные файлы злоумышленникам через интернет. Поэтому он собирает файлы «.doc», «.docx», «.xls», «.xlsx», «.ppt», «.pptx» и «.pdf» и сохраняет их в зашифрованном виде для последующей отправки. Файлы сохраняются в вышеупомянутой папке RECYCLER.BIN, а их имена преобразуются в форму base64 и после изменения выглядят следующим образом:

«Что касается использования USB-червей в 2023 году, они, безусловно, были более распространены 10-20 лет назад, когда злоумышленники могли скомпрометировать Пентагон, просто обронив флэш-накопитель с вредоносной программой в нужном месте. Сейчас мы не считаем съёмные носители достаточно эффективным средством заражения, особенно по сравнению с интернет-атаками, но конкретно в этой кампании этот метод распространения оказался весьма эффективным», — заявил Габор Саппанос, директор по исследованию угроз в компании Sophos.

| |

|

| |

| Всего комментариев: 0 | |